Hoje, explorarei as ferramentas mais interessantes do Terraform para 2024. Estas serão úteis em áreas como teste de infraestrutura, linting, identificação de vulnerabilidades de segurança, garantindo os princípios de código DRY (Don’t Repeat Yourself) e muito mais.

Ferramentas de Edição e Aprimoramento de Código

1.) VSCode Extensions

Duas das extensões mais populares para Terraform incluem a extensão oficial do Terraform da HashiCorp e a extensão Terraform do Anton Kulikov.

Essas extensões transformam o VS Code em um poderoso IDE para Terraform, oferecendo recursos como destaque de sintaxe, auto-completar código e depuração integrada, que otimizam o processo de desenvolvimento e aumentam a eficiência.

2.) TFlint

TFLint é um linter do Terraform focado em possíveis erros, melhores práticas e convenções de estilo no seu código Terraform.

Quando usar o TFLint:

Você pode executar o TFlint antes do comando terraform plan para detectar problemas precocemente.

Principais razões para usar o TFLlint:

- Detecção de erros: Detecta erros antes de executar o comando terraform plan ou apply.

- Melhores práticas: Verifica seu código em relação a um conjunto de melhores práticas do Terraform.

- Suporte a regras personalizadas: Permite que você escreva suas próprias regras personalizadas, seguindo as políticas da organização.

Por exemplo, digamos que você defina uma instância AWS EC2 em sua configuração Terraform e se refira erroneamente a uma AMI que não existe.

O TFLint pode sinalizar o problema com o ID da AMI antes de você executar o terraform plan ou terraform apply.

Segurança e Conformidade

3.) Agente de Política Aberta (OPA)

Uma ferramenta popular de Política como Código para Terraform é o OPA, um versátil motor de política de código aberto que é o favorito de todos, e que faz cumprir políticas de segurança e conformidade em todo o seu conjunto nativo de nuvem, facilitando a gestão e manutenção da aplicação consistente de políticas em ambientes complexos e multi-serviços.

Quando usar o OPA:

As políticas do OPA geralmente são executadas após o comando terraform plan para validar as regras da política.

Principais razões para usar o OPA:

- Aplicar conformidade: Garante a adesão aos padrões organizacionais, da indústria ou legais nas configurações do Terraform.

- Segurança na fase inicial: Identificar vulnerabilidades de segurança no início do desenvolvimento.

- Automatizar governança: Incorporar verificações de políticas nos pipelines de CI/CD para minimizar os esforços manuais de governança.

4.) Terrascan

Terrascan é uma ferramenta de análise de código estático que verifica sua Infraestrutura como Código (IaC) em busca de vulnerabilidades de segurança e violações de conformidade. Ele suporta várias plataformas como (AWS, Azure, GCP, K8s, Atlantis, etc), incluindo Terraform. Terrascan permite que você aplique as melhores práticas de segurança, políticas de conformidade e governança em suas implantações de IaC.

Quando usar o Terrascan:

O Terrascan geralmente pode ser executado localmente ou em CI/CD antes do comando terraform plan para identificar problemas de segurança.

5.) Checkov

Checkov é outra excelente ferramenta que examina seus arquivos Terraform (.tf), analisando as configurações e avaliando-as em relação a um conjunto abrangente de políticas predefinidas. Ele analisa a infraestrutura gerenciada pelo Terraform e detecta configurações incorretas que poderiam levar a problemas de segurança ou não conformidade com as melhores práticas e regulamentos.

Quando usar o Checkov:

Você pode executar o Checkov localmente ou em CI/CD antes de executar o comando terraform plan para detectar possíveis problemas de segurança.

6.) Tfsec

Tfsec atua como uma ferramenta de escaneamento do Terraform. É um linter focado em segurança para o Terraform que escaneia o código em busca de falhas de segurança, oferecendo uma camada adicional de garantia de segurança e ajudando a manter uma postura de segurança forte.

Tfsec permite que você crie políticas em múltiplos formatos como JSON, YAML e Políticas Rego.

Quando usar o Tfsec:

O Tfsec pode ser executado localmente ou em ambientes automatizados de CI/CD antes do terraform plan.

Testes e Verificação

7.) Terratest

Terratest é uma biblioteca em Go que fornece ferramentas e padrões para testar infraestrutura, com suporte de primeira classe para Terraform, Packer, Docker, Kubernetes e muito mais. É usado para escrever testes automatizados para o seu código de infraestrutura.

Existem 4 etapas para testar a infraestrutura do Terraform usando o Terratest.

Quando usar o Terratest:

Execute o Terratest após executar o terraform apply no seu CI/CD ou localmente para validar o comportamento da sua infraestrutura e garantir que o seu código Terraform funcione conforme o esperado.

Por que usar o Terratest:

- Testes automatizados: Incorporar testes automatizados em pipelines de CI/CD para detecção precoce de problemas

- Testes programáticos: Use Go para testar detalhadamente os recursos do Terraform baseados em código

- Cobertura de teste abrangente: Oferece validação abrangente, desde testes de unidade até testes de infraestrutura de ponta a ponta

8.) Terragrunt

Terragrunt é uma camada fina que fornece ferramentas extras para manter suas configurações do Terraform DRY (Don’t Repeat Yourself), trabalhar com vários módulos do Terraform e gerenciar o estado remoto. É particularmente útil na gestão de implantações de infraestrutura em grande escala com Terraform.

Aqui estão algumas razões para usar o Terragrunt:

- Configurações do Terraform DRY: Reduza a redundância de código em seus projetos do Terraform.

- Gerencie o estado remoto facilmente: Centralize e simplifique o gerenciamento do estado remoto para os módulos.

- Lide com dependências de forma elegante: Orquestre de forma transparente as dependências dos módulos para operações ordenadas.

Gerenciamento de Custos e Otimização

9.) Infracost

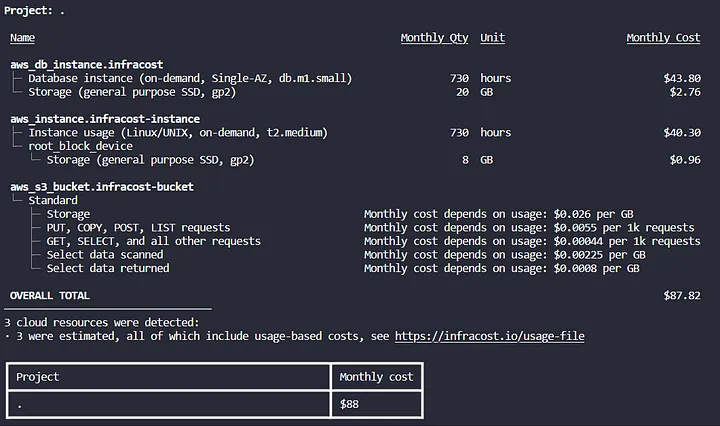

Infracost é uma ferramenta de estimativa de custos que gera estimativas de custos para projetos do Terraform, o que é crucial para o planejamento de orçamento e otimização de custos, especialmente em ambientes de nuvem onde os custos dos recursos podem variar significativamente.

Quando usar o Infracost:

O Infracost geralmente é executado após você provisionar seus recursos através do Terraform para detectar o custo dos recursos.

Aqui está a saída gerada pelo Infracost detalhando o custo de provisionamento de uma instância AWS EC2, uma instância RDS e um bucket S3:

Para mais informações sobre o InfraCost, confira este episódio do The IaC Podcast com participação do co-fundador e CEO Hassan Khajeh-Hosseini: [link para o episódio].

Sincronização e Gerenciamento de IaC

10.) Driftctl

Driftctl é uma ferramenta de detecção de desvio do Terraform de código aberto que rastreia e alerta sobre desvios na infraestrutura. O Driftctl escaneia sua infraestrutura, a compara com suas configurações de IaC (como o Terraform) e relata discrepâncias.

Quando usar o Driftctl:

É útil executar o Driftctl antes do terraform apply para entender se existem desvios em seu ambiente.

Esta saída mostra claramente que o ‘driftctl-app-bucket’ desviou. O ACL mudou de privado (como definido no Terraform) para público-leitura (estado atual na AWS).

11.) Terraformer

Terraformer é uma ferramenta de linha de comando desenvolvida pelo Google que gera arquivos Terraform a partir de infraestrutura existente (Terraform reverso), simplificando o processo de adoção do Terraform em ambientes existentes e acelerando o processo de configuração inicial. O Terraformer suporta vários provedores de nuvem, incluindo AWS, Google Cloud, Azure e outros.

Quando usar o Terraformer:

Geralmente, o Terraformer é usado em um ambiente local porque é um passo inicial para trazer recursos não gerenciados para gerenciamento pelo Terraform.

Por que usar o Terraformer:

- Economize tempo e esforço: Simplifique a adoção de IaC automatizando as configurações do Terraform.

- Garanta visibilidade: Aprimore a visibilidade da infraestrutura incorporando recursos não gerenciados no Terraform.

12.) Pike

Pike é uma ferramenta que analisa os recursos gerenciados pelo Terraform e gera automaticamente as permissões IAM necessárias, melhorando a segurança ao garantir que apenas as permissões mínimas necessárias sejam concedidas.

Quando usar o Pike:

Você pode executar o Pike antes de executar o terraform plan localmente, para gerar as permissões de privilégio mínimo para sua infraestrutura.

Por que usar o Pike:

- Segurança: Aprimora a segurança ao aplicar o princípio do privilégio mínimo em papéis IAM.

- Eficiência: Simplifica a gestão de permissões automatizando a criação de políticas IAM.

13.) Terratag (by env0)

Terratag é uma ferramenta projetada para atribuir tags ou rótulos a uma coleção completa de arquivos do Terraform ou Terragrunt. Ele permite aplicar tags ou rótulos a recursos dentro da AWS, GCP e Azure.

Quando usar o Terratag:

Use o Terratag quando a manutenção de suas tags se tornar desafiadora através do trabalho manual e você acreditar na automação desse processo.

Por que usar o Terratag:

- Escalabilidade: Simplificação da marcação em escala de aplicativos.

- Precisão: Minimização de erros humanos na adição de tags.

- Marcação Retrospectiva: Possibilitando a marcação retrospectiva de recursos de IaC previamente implantados.

- Gerenciamento e Relatórios: Suporte ao gerenciamento de custos, organização e relatórios através da marcação.

Visualização e Compreensão

14.) Blast Radius

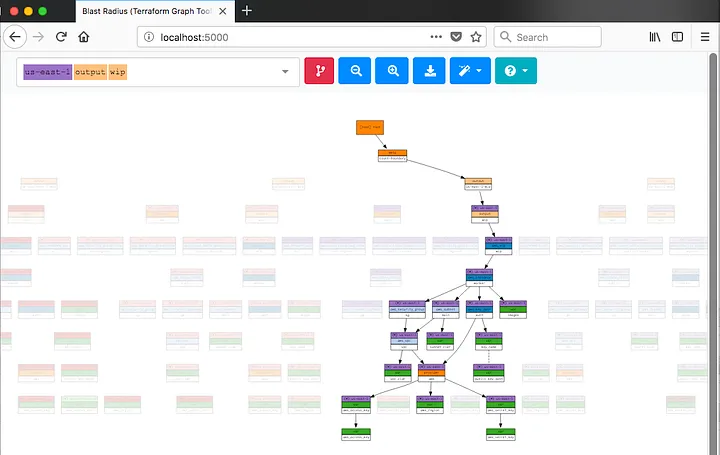

Blast Radius é uma ferramenta projetada para fornecer visualizações interativas de gráficos de dependência do Terraform. É particularmente útil para compreender e comunicar a arquitetura e o impacto potencial de mudanças na infraestrutura gerenciada pelo Terraform.

Quando você deve usar o Blast Radius:

Execute o Blast Radius localmente ao planejar ou revisar mudanças (após executar o terraform plan) para entender o impacto potencial antes de aplicar as alterações com o Terraform.

Por que você deve usar o Blast Radius:

- Compreensão de dependências complexas: Visualiza as conexões de recursos do Terraform para uma representação mais clara

- Avaliação de riscos: Avalia os impactos potenciais de mudanças em toda a sua infraestrutura

- Otimização: Usa insights visuais para identificar e resolver ineficiências nas configurações do Terraform

Abaixo está um gráfico típico da configuração do Terraform, suficiente para lançar uma única instância EC2 (executando um servidor web) e um balanceador de carga elástico.

15.) Terraform Visual

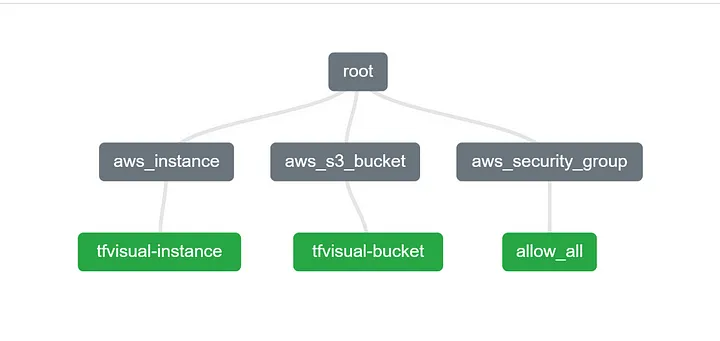

Terraform Visual é uma ferramenta que gera uma representação visual do seu plano Terraform, tornando mais fácil entender a estrutura e as alterações da sua infraestrutura gerenciada pelo Terraform.

Quando usar o Terraform Visual:

Use o Terraform Visual ao revisar seu plano Terraform, especialmente quando estão envolvidas mudanças complexas no código Terraform.

Você pode seguir os passos sobre como usar o Terraform Visual.

Aqui está um gráfico de exemplo da visualização do Terraform que representa instâncias AWS EC2, grupos de segurança e um bucket S3.

16.) InfraMap

Assim como o Blast Radius, o InfraMap gera gráficos visuais da sua infraestrutura com base no estado ou configurações do Terraform, oferecendo uma visão geral visual da sua infraestrutura, o que é especialmente útil para ambientes grandes e complexos.

Quando usar o InfraMap:

Use o InfraMap ao planejar uma nova infraestrutura ou ao revisar alterações para entender a arquitetura e como os recursos se relacionam entre si.

17.) Terraform-docs

Terraform-docs é uma ferramenta que gera automaticamente documentação a partir de módulos do Terraform em vários formatos de saída, incluindo markdown, JSON e outros. É particularmente útil para manter a documentação atualizada das entradas, saídas, provedores e recursos dos seus módulos do Terraform.

Quando usar o Terraform-docs:

Execute o Terraform-docs localmente sempre que atualizar seus módulos do Terraform para manter a documentação em sincronia com o seu código.

Por que usar o Terraform-docs:

- Documentação automatizada: Automatiza o processo de geração de documentação

- Melhor entendimento: Documentação clara dos módulos aprimora a colaboração da equipe

- Eficiência: Simplifica processos e minimiza erros em projetos grandes com vários módulos

18.) TFSwitch

TFSwitch é uma ferramenta de linha de comando que permite alternar facilmente entre diferentes versões do Terraform, simplificando fluxos de trabalho em ambientes onde várias versões do Terraform são usadas.

Quando usar o TFSwitch:

Use o TFSwitch localmente quando estiver trabalhando em vários projetos do Terraform que requerem diferentes versões do Terraform.

Por que usar o TFSwitch:

Facilidade de uso: Alternar entre versões do Terraform sem esforço Versionamento específico do projeto: Definir versões do Terraform por projeto para manter a consistência

19.) Terramate

Terramate é uma ferramenta de orquestração de IaC de código aberto para Terraform, OpenTofu, Pulumi, Cloudformation e outros, que simplifica e dimensiona seus fluxos de trabalho de IaC.

Quando usar o Terramate:

Use o Terramate ao gerenciar infraestrutura semelhante em vários ambientes (desenvolvimento, staging, produção) para garantir consistência e reduzir a duplicação.

20.) Atlantis

Atlantis automatiza a revisão e implantação do Terraform via pull requests, simplificando a colaboração e garantindo consistência em implantações do Terraform.

Quando usar o Atlantis:

Seja em um ambiente local ou em um ambiente de CI/CD, o Atlantis gerencia a parte do Terraform, garantindo que o plano e a aplicação sejam executados em resposta a eventos do controle de versão.

Por que usar o Atlantis:

- Fluxos de trabalho automatizados: Simplifica os processos do Terraform executando automaticamente terraform plan e apply, com resultados prontos para revisão

- Colaboração e revisão: Aprimora a colaboração da equipe integrando a revisão de alterações de código no fluxo de trabalho de pull request

- Segurança e controle: Fornece um rastreamento detalhado de quem fez o quê e quando

21.) Terraform Cloud

Terraform Cloud (TFC) é um serviço gerenciado pela HashiCorp que fornece recursos de colaboração, governança e gerenciamento de fluxo de trabalho automatizado, tornando-o ideal para equipes que procuram uma solução escalável e baseada em nuvem para o Terraform.

Quando usar o Terraform Cloud:

O Terraform Cloud é útil para permitir que equipes colaborem na infraestrutura e garantam que todos trabalhem com um conjunto consistente de configurações e que as alterações sejam revisadas e aplicadas de maneira controlada.

Por que usar o Terraform Cloud:

- Colaboração e governança: Oferece uma plataforma colaborativa com controles de acesso, módulos privados e configurações compartilhadas

- Gerenciamento de estado: Manipula de forma segura os estados do Terraform, oferecendo histórico de versões, bloqueio e detecção de desvios

- Gerenciamento de segredos: Armazena e gerencia dados sensíveis de forma segura

- Estimativa de custos: Fornece estimativas de custos para sua infraestrutura

22.) env0

env0 é uma plataforma avançada de gerenciamento de IaC projetada para colaboração perfeita e automação em implantações complexas em escala.

Quando usar env0:

Além dos recursos do Terraform Cloud mencionados acima, o env0 também fornece controles dinâmicos de custos e acesso, recursos de segurança aprimorados, ferramentas colaborativas e suporte para vários frameworks como OpenTofu, Pulumi e AWS CF.

Além disso, o env0 utiliza uma estrutura de preços baseada em implantação, tornando-o mais adequado para muitas operações em grande escala, em comparação com a estrutura de preços do Terraform Cloud baseada em Recursos sob Gerenciamento (RUM).

Por que usar env0:

- Pipelines centradas em IaC: Integre perfeitamente várias ferramentas no env0 usando sua ferramenta preferida em fluxos personalizados

- Concorrência ilimitada: Permite executar execuções simultâneas ilimitadas sem custos adicionais para execuções simultâneas

- IaC FinOps: Fornece painel de monitoramento de custos e a capacidade de definir limiares de orçamento granulares, alertas e políticas

- Fluxos de trabalho flexíveis: Oferece adaptabilidade com planejamento de PR, implantação contínua e políticas personalizadas para necessidades específicas da equipe

- Autoatendimento gerenciado: Simplifica as operações com autoatendimento gerenciado e Política como Código, simplificando a implantação de infraestrutura

- Visibilidade contínua da IaC: Garante insights contínuos em sua infraestrutura, apresentando detecção de desvio automatizada

Perguntas Frequentes/FAQs

Q. Quais são algumas práticas recomendadas comuns do Terraform? A. Algumas práticas recomendadas comuns do Terraform incluem o uso de módulos para configurações reutilizáveis e compartilháveis, a organização do código em módulos e diretórios lógicos, aproveitando variáveis e saídas para flexibilidade e manutenibilidade, usando estado remoto para colaboração e gerenciamento de estado, e usando controle de versão para rastrear alterações.

Q. Como posso garantir a segurança nas minhas implantações do Terraform? A. Para garantir a segurança nas implantações do Terraform, você pode seguir práticas como implementar controles de acesso de privilégios mínimos, gerenciar secretos e dados sensíveis de forma segura, escanear regularmente o código da infraestrutura em busca de vulnerabilidades usando ferramentas como TFLint e Checkov, habilitar a criptografia para dados em trânsito e em repouso, e implementar medidas de segurança de rede como grupos de segurança e listas de controle de acesso à rede (ACLs).

Q. Quais são as vantagens de usar Infraestrutura como Código (IaC)? A. Usar Infraestrutura como Código (IaC) oferece várias vantagens, incluindo controle de versão para configurações de infraestrutura, implantações automatizadas e repetíveis, consistência entre ambientes, colaboração aprimorada entre equipes, provisionamento e escalonamento mais rápidos da infraestrutura e gerenciamento e manutenção mais fáceis das configurações de infraestrutura.

Q. Como faço para lidar com dependências entre recursos do Terraform? A. O Terraform lida automaticamente com as dependências entre recursos com base nos relacionamentos de recursos definidos na configuração. Você pode definir dependências explicitamente usando o atributo depends_on ou usar o rastreamento implícito de dependência do Terraform. Além disso, você pode usar módulos para encapsular recursos relacionados e gerenciar dependências de forma mais eficaz.

Q. Qual é a diferença entre Terraform Cloud e Terraform Enterprise? A. Terraform Cloud e Terraform Enterprise são ambos serviços gerenciados pela HashiCorp para o Terraform, mas o Terraform Enterprise é projetado para grandes organizações com necessidades de infraestrutura complexas, oferecendo recursos adicionais como instalação auto-hospedada, controles de acesso avançados e personalização de marca. Terraform Cloud, por outro lado, é um serviço hospedado voltado para equipes menores e usuários individuais, fornecendo recursos essenciais de colaboração e gerenciamento de fluxo de trabalho.

Cursos e treinamentos

- Cursos gratuitos com certificado: https://cursodevops.com.br/cursos-devops-gratuitos/